本博客日IP超过2000,PV 3000 左右,急需赞助商。

极客时间所有课程通过我的二维码购买后返现24元微信红包,请加博主新的微信号:xttblog2,之前的微信号好友位已满,备注:返现

受密码保护的文章请关注“业余草”公众号,回复关键字“0”获得密码

所有面试题(java、前端、数据库、springboot等)一网打尽,请关注文末小程序

腾讯云】1核2G5M轻量应用服务器50元首年,高性价比,助您轻松上云

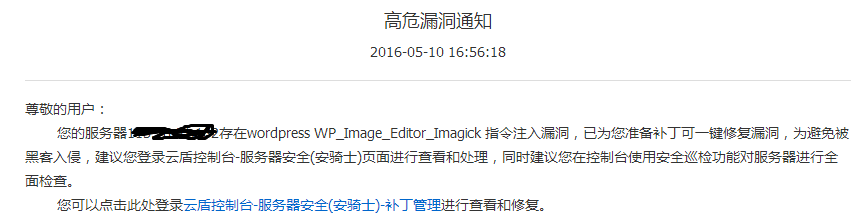

最近阿里云提示网站出现WP_Image_Editor_Imagick 指令注入漏洞,而且大部分网友都收到了通知,同时阿里云为该漏洞生成了补丁,专业版的用户可以一键升级,我是基础版的,不能自动升级,只能手动修复该漏洞。目前该漏洞wp官方还未出现修复版本。

阿里云系统通知消息如下:

据说该漏洞是装有imagick插件的才有,而据我所知,大部分没有安装该插件的也存在改漏洞,保护我自己。

漏洞名称:wordpress WP_Image_Editor_Imagick 指令注入漏洞补丁编号:4493588

补丁文件:/www/web/shipinwhy_com/public_html/wp-includes/media.php

该漏洞升级到4.5.2版本也存在,升级是没有用的,如果你也存在该漏洞,同时也是基础版的话,建议你使用以下操作进行修复!

在/wp-includes/media.php的_wp_image_editor_choose函数内部找到:

$implementations = apply_filters( 'wp_image_editors', array('WP_Image_Editor_Imagick' , 'WP_Image_Editor_GD'));

修改为下面这行:(即调换最后数组的顺序)

$implementations =apply_filters( 'wp_image_editors',array( 'WP_Image_Editor_GD','WP_Image_Editor_Imagick'));

修改后可以根据阿里云的验证,是否真正得到修复,目前我的已经得到验证,状态结果为:“漏洞文件被修改”。

版权声明:本文为博主原创文章,未经博主允许不得转载。原文地址:http://www.xttblog.com/?p=504

最后,欢迎关注我的个人微信公众号:业余草(yyucao)!可加作者微信号:xttblog2。备注:“1”,添加博主微信拉你进微信群。备注错误不会同意好友申请。再次感谢您的关注!后续有精彩内容会第一时间发给您!原创文章投稿请发送至532009913@qq.com邮箱。商务合作也可添加作者微信进行联系!

本文原文出处:业余草: » 阿里云提示高危漏洞WPImageEditorImagick指令注入漏洞